Wie bereits in den vergangenen Jahren möchten wir uns auch 2025 in den grauen Novembertagen dem Lagebericht zur IT-Sicherheit des Bundesamtes für Sicherheit in der Informationstechnik (BSI) widmen. Der aktuelle Bericht des BSI für den Zeitraum 1. Juli 2024 bis 30. Juni 2025 ist hier abrufbar. Der heutige Beitrag soll einige der Themen aus dem aktuellen Berichtszeitraum aufzeigen.

Die Lage bleibt angespannt

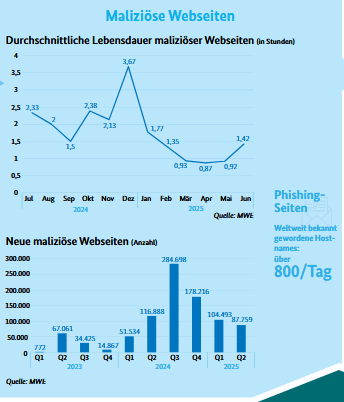

Laut BSI hat sich die Lage zur IT-Sicherheit zwar grundlegend stabilisiert, verbleibt aber auf einem hohen angespannten Niveau. Zudem wurden im aktuellen Berichtszeitraum neue Angriffsinfrastrukturen bekannt. Im Trend bleibt zudem das Phishing, wobei es hier immer attraktiver wird, maliziöse Webseiten zu verwenden. Maliziöse URL sind Webadressen, auf denen Angreifer Schadprogramme zum Download bereithalten und diese zum Beispiel über Spam‑Mail‑ oder Phishing‑Kampagnen verbreiten. Die Seiten sind sehr oft authentisch gestaltet und leiten die Nutzenden aber beim Anklicken auf bösartige Webseiten um, laden schädliche Software herunter oder verleiten Nutzende zur Preisgabe vertraulicher Informationen. Die Anzahl maliziöser Seiten wächst seit Jahren kontinuierlich. Die durchschnittliche Lebensdauer einer solchen Webseite lag im Berichtszeitraum bei ca. 1,77 Stunden, mit Schwankungen.

Das BSI führt hierzu weiter aus: „Gängige Methoden im aktuellen Berichtszeitraum waren etwa Typo‑Squatting, bei dem die URLs Tippfehlervarianten einer bekannten Marke oder Webseite enthalten (z. B. „facebok.com“ anstelle von „facebook.com“), oder Brand‑Jacking, bei dem der Name einer bekannten Marke oder eines Unternehmens in die URL eingesetzt wird, um Nutzende zu täuschen und auf Phishing‑Seiten zu leiten.“

Angriffe aus dem Web und Schwachstellenhoch

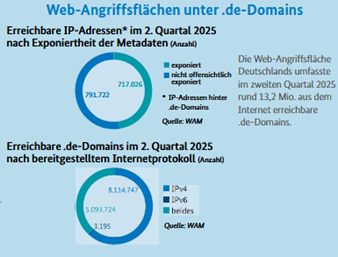

Mit Blick auf die Angriffsflächen zeigt sich, dass diese durch die fortschreitende Digitalisierung eindeutig im Wachstum sind. Von wachsender Bedeutung sind insbesondere Web-Flächen mit zuweilen einsehbaren sensiblen Informationen. Darüber hinaus können Schwachstellen in jeglicher Form von IT-Produkten auftreten.

Laut BSI bieten auch digitale Kommunikationswege wie E-Mail-Adressen, Social-Media-Accounts, Messenger-Accounts und SMS-fähige Telefonnummern weiterhin große, schwer zu schützende Angriffsflächen. Diese Dienste stellen eine essenzielle Grundlage für den Informationsaustausch dar, bieten gleichwohl große Angriffsflächen, um Schadsoftware oder Links zu maliziösen Webseiten und Schadcode‑behafteten Webservern zu verteilen, Daten zu stehlen, Systeme zu infiltrieren oder Nutzende zu täuschen. Wissenswerte Informationen dazu finden sich hier.

Ein weiteres Thema sind KI-Schwachstellen. Große Sprachmodelle (Large Language Models, LLMs) wie GPT, Gemini, Claude oder LLaMA werden bereits von großen Bevölkerungsteilen im Alltag verwendet. Hiermit gehen Gefahren wie verringerte menschliche Kontrolle, Unschärfen, Halluzinationen usw. einher. Werbeinteressen sowie zufällig oder durch Cyberangriffe manipulierte, bösartige Trainingsdaten können Entscheidungen zudem verzerren. Angreifer manipulieren bereits LLMs, um bestimmte Narrative zu verstärken, Produktwahl oder Preise zu verändern. Innentäter oder in interne Systeme eingedrungene Angreifer haben durch Komplexität und Unschärfe größere Chancen, in einem internen Netzwerk unentdeckt zu bleiben.

Exploits und Datenleaks rücken vermehrt in den Vordergrund

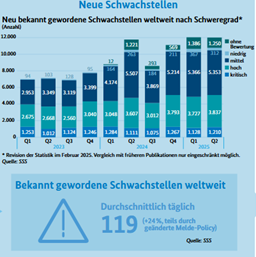

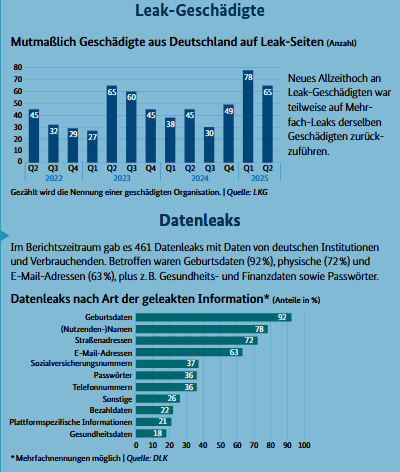

Ein gefährlicher Trend zeichnet sich zudem dadurch ab, dass im aktuellen Berichtszeitraum mehr Schwachstellen-Exploits und mehr Datenleaks aufgetreten sind. Zwar bleibt die Zahl der Ransomware-Angriffe weitgehend unverändert, die Angriffe führten aber in zahlreichen Fällen zu Datenleaks.

Problematisch ist hierbei, dass im Vergleich zu Angriffen mit dem Ziel die Datenbestände der Opfer zu verschlüsseln, bei Datenleaks die Backupstrategien der Organisationen nicht helfen. Außerdem erpressen Angreifer häufiger mit Daten, die sie aus unzureichend gesicherten Datenbanken oder aus schwachstellenbehafteten Systemen im Internet exfiltrieren. Hinsichtlich der Angriffsvektoren zeigte sich, dass die Ausnutzung von Schwachstellen in Web-Angriffsflächen mittels Exploitation weiter an Bedeutung gewann, wohingegen Angriffe per E-Mail spürbar zurückgegangen sind, was wiederrum auf eine voranschreitende Durchdringung der digitalen Kommunikation durch Kanäle wie etwa Social Media oder Messenger zurückzuführen ist.

Das Zauberwörtchen heißt Resilienz

Das BSI ruft seit Jahren zu mehr Resilienz auf. Dies bleibt zwar unverändert, jedoch stellt das BSI insbesondere unter den Verbraucherinnen und Verbrauchen eine rückläufige Anwendung fest. Das betraf insbesondere die Verwendung und das Management von sicheren Passwörtern. Um dem Trend zur Verwendung unsicherer Passwörter entgegenzuwirken, bieten sich Passkeys an. Insbesondere mit Blick auf die oben genannten zunehmenden Exploits und Datenleaks kommt es künftig vermehrt auf präventive Maßnahmen und ein entsprechendes Angriffsflächenmanagement an. Ziel muss es sein, sich durch möglichst gut geschützte Angriffsflächen unattraktiv für Cyberkriminelle zu machen. Weitere Übersichten hält das BSI hier bereit.

Fazit

Wie schon in den vergangenen Jahren stagniert die Lage zur IT-Sicherheit auf einem besorgniserregenden und angespannten hohen Niveau. Ein wesentlicher Faktor dafür sind weiterhin die unzureichend geschützten Angriffsflächen. Dies muss ein Weckruf für alle Organisationen sein, sich künftig – unabhängig von bestehenden oder kommenden Digitalregulierungen – intensiver mit dem Management von Informationssicherheit und im speziellen IT-Sicherheit zu befassen.

Über den Autor: Alexander Weidenhammer ist Rechtsanwalt und als externer Datenschutz- und Informationssicherheitsbeauftragter beim Dresdner Institut für Datenschutz tätig. Im Fokus seiner Beratungstätigkeiten liegen insbesondere Rechtsanwalts- und Steuerberatungskanzleien, mittelständische Unternehmen sowie Vereine. Für Anregungen und Reaktionen zu diesem Beitrag können Sie den Autor gern per E-Mail kontaktieren.